6月14日、

個人情報流出に関する

衝撃的なニュースがはしりました。

大手旅行会社JTBから

793万人分の個人情報が

流失したというものでした。

正確には、JTB子会社の

サーバーが外部から

不正アクセスを受け最大で

約793万人分の個人情報が

流失した可能性が

あると会見で発表されました!

今回は、JTBの事例から

標的型攻撃メールの見分け方や

対策方法についてまとめておきます。

JTBの個人情報流失事件の詳細

今回のJTBの個人情報流失

事件の詳細は下記の通りです。

流失さいたサイト

- JTBホームページ

- るるぶトラベル

にてインターネット予約を

利用した人が者が対象者です。

期間は、

2007年9月28日~2016年3月21

流失した情報は下記の通りです。

- 顧客の生年月日

- メールアドレス

- 住所

- 電話番号

- パスポート番号

- パスポート取得日

※パスポート関連の情報は

4300人分との事です。

JTBでは、

外部からの不正アクセスに

対する訓練も行っていたようですが

それでも標的型攻撃メールを

防げなかったわけです。

詳細は下記のページにてご確認下さい。

参考サイト:不正アクセスによる個人情報流出の可能性について

JTBの標的型攻撃メールの事例と見分け方

標的型攻撃メールとは、

メールに添付されたファイルを

開いたりリンクをクリックする事で

ウイルスに感染する不正アクセスの事です。

普通に考えれば、

怪しい添付ファイルやメールは

開かないのが常識です。

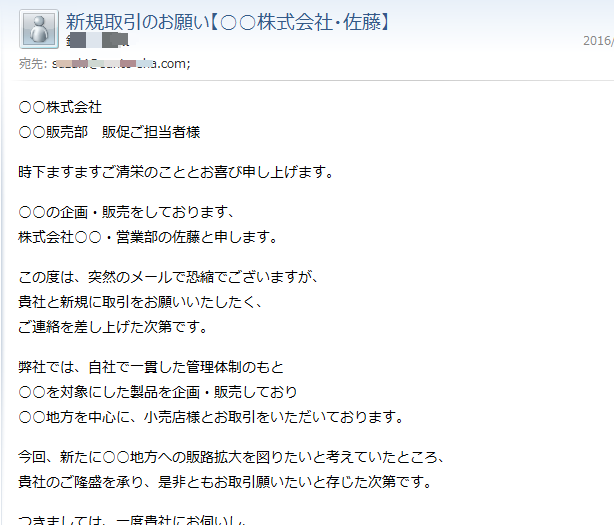

しかし、標的型攻撃メールは

送信先や件名がうまく

偽装されており取引先からの

メールを装っていたりします。

今回のJTBに対して行われた

標的型攻撃メールも

取引先を装ったものでした。

さらに巧妙なのは、

標的型攻撃メールを開いたのが

2016年3月15日だったのですが・・・

外部に情報が送信されている事に気づかず

5月13日まで個人情報は、

流失しつづけたとの事でした。

JTBとしては、

1ヶ月前には個人情報の流失を

把握していにもかかわらず、

混乱を懸念して発表が

1ヶ月遅れたとの事でした。

標的型攻撃メールの見分け方

JTBの事例で書いた通り

攻撃型攻撃メールは非常に

巧妙に偽装されています。

偽装されているポイントは下記の通りです。

- 新規取引や取材の申し込みなどの緊急性がある件名

- 公的機関や大手企業を装っている

- 社内メールを装っている場合は人事情報など

組織全体への案内 - IDやパスワード流失などの救急性がある内容

こういった点が含まれる場合は

要注意です。

標的型攻撃メールの対策は?

攻撃型攻撃メールの

対策は日頃からの訓練が重要です。

不定期で社員や職員などに

攻撃型攻撃メールを送り、

クリックしたいり添付ファイルを

開かないように教育していくしかありません。

ITスキルは個人個人で違います。

攻撃型攻撃メールへの対策は

根気良く教育していくしかありません。